Sikkerhetsbevisst design av medisinsk-IoT og kroppsbårne enheter (wearable devices)

2020-09-15

Cyberangrep på tilkoblede medisinske enheter øker – og de er enda mer foruroligende enn hacking av medisinske systemer. Som Harvard Business Review (HBR) uttrykker det: «Hacking av medisinske systemer er skremmende, men hacking av tilkoblede medisinske enheter kan være enda verre.» Wired derimot, skrev at «medisinsk utstyr er det neste sikkerhetsmarerittet.»

For å idiotsikre medisinsk utstyr, må kravene til Food and Drug Administration (FDA) og andre sikkerhetsstandarder oppfylles, noe som er enklere sagt enn gjort, når medisinsk bærbart utstyr og IoT-utstyr (tingenes internett-enheter).

Sikkerhet for kroppsbårne medisinske enheter kan være mer utfordrende

Sikkerhetsutfordringer for endepunktenheter på en fast plass er store. Men sikkerhetsutfordringene for kroppsbårne enheter er høyere. Her er de viktigste grunnene til hvorfor:

- enheten er kanskje ikke riktig enhet

- brukeren kan vandre rundt og være så og si hvor som helst

- enheten kan også bli brukt av feil person

Sikkerhetstiltak kan imidlertid implementeres for å avgjøre om enheten er autorisert til å sende data. Ta for eksempel Apple Watch. Bortsett fra falldeteksjonsfunksjoner,krever Apple-klokkens API at det gjør følgende:

- gir melding om at brukerene må gi tillatelse på sin iPhone

- spør brukeren via dialogboksen for helseautorisasjon på iPhone

- ringer (utfører et abrop) straks autorisasjonen er fullført på iPhone

- håndterer resultatet av godkjenningen fra iPhone på Apple Watch

Bortsett fra å vite om enheten er autorisert til å sende data, må du også avgjøre om den er forfalsket, om det er en annen enhet som sender data, samt om enheten sender korrekte data. En kontroll er også nødvendig for å se om den sender data nøyaktig, samt om data ble tatt til korrekt tid.

Sikkerhetsforskrifter for medisinsk utstyr

Det første skrittet for å oppfylle FDA og andre sikkerhetskrav er å kjenne til dem. Her er de digitale helsekravene som må oppfylles for å unngå pinlige og dyre sikkerhetsbrudd:

- FDA-anbefalinger – I sitt utkast til veiledning for 2018 deler FDA cybersikkerhetsrisikoer inn i nivå 1 (høyere cybersikkerhetsrisiko) og nivå 2 (standard cybersikkerhetsrisiko). Nivå 1 har to kriterier: (i) enheten kobler til et annet produkt eller nettverk (kablet eller trådløst) og (ii) en cybersikkerhetshendelse kan føre til direkte skade på flere pasienter. Veiledningen anbefaler følgende sikkerhetstiltak: autentisering, kryptering, identifikasjon, autorisasjon og korrigering. Selv om veiledning ikke er obligatorisk, må den vies oppmerksomhet. Denne veiledningen er fortsatt i utkastform fra midten av 2020, men den vil sannsynligvis bli vedtatt når som helst. Det anbefales å bruke denne veiledningen for enhver ny enhet. Den er lik, men er mer detaljert enn den tidligere 2014-veiledningen som fortsatt er gjeldende.

- NIST Cybersecurity Framework – FDAs anbefalinger er basert på NIST Cybersecurity Framework. Nivå 1 anbefaler følgende:

- Hindre uautorisert bruk ved å begrense tilgangen til pålitelige brukere og enheter, samt å godkjenne og kontrollere autorisasjon av sikkerhetskritiske kommandoer.

- Sørg for pålitelig innhold ved å opprettholde integritet i kode, data og eksekvering.

- Opprettholde datakonfidensialitet.

- Konstruere enheter for å oppdage cybersikkerhetstrusler i tide.

- Konstruere enheter for å svare på, samt begrense virkningen av en potensiell cybersikkerhetshendelse.

- Konstruere enheter for å gjenopprette funksjoner eller tjenester som er svekket på grunn av en cybersikkerhetshendelse.

Nivå 1-design anbefaler også å implementere ekstra sikkerhetstiltak som kryptografisk verifisering og autentisering, sikker konfigurasjon og cybersikkerhetsstykkliste (CBOM).

Nivå 2 har de samme anbefalingene, men elementer kan ignoreres dersom en risikobasert begrunnelse viser at de ikke er hensiktsmessige.

- HIPAA (dataintegretet for pasienter– Patient Data Privacy) – Health Insurance Portability og Accountability Act (HIPAA) er atskilt fra sikkerhet. Men sikkerhet må være på plass for å møte HIPAA. Her er HIPAAs krav:

- Sørg for at sikkerhetsdesignet er brukersentrert

- Aktiver gjennomgående sikkerhet (ende-til-ende-sikkerhet), fra enhet til database og fysisk tilgangskontroll i databasen

- Hvis data overføres uten pasient-ID, er det ingen personvernproblemer. Match en kode med pasientens navn i databasen.

- CE-sikkerhetskrav – CE-krav er ikke like spesifikke som FDA-veiledningen, men er like: enheter må være effektive og sikre. Det er fokus på databeskyttelse (se GDPR), som er strengere enn amerikanske pasientdatakrav.

Dokumenter som gjelder inkluderer tillegg I i forskriften om medisinsk utstyr (MDR), EN62304 om programvare og EN14971 om fareanalyse. De påkrevde praksisene er følgende:- Praksis 1: Sikkerhetsstyring

- Praksis 2: Spesifikasjon av sikkerhetskrav

- Praksis 3: Sikkerhetsbevisst design

- Praksis 4: Sikker implementering

- Praksis 5: Sikkerhetsverifisering og valideringstesting

- Praksis 6: Håndtering av sikkerhetsrelaterte spørsmål

- Praksis 7: Administrasjon av sikkerhetsoppdateringer

- Praksis 8: Retningslinjer for sikkerhet – dokumentasjon

Det er produsentens ansvar å fastsette minstekrav til driftsmiljøet med hensyn til egenskaper ved IT-nett og IT-sikkerhetstiltak som ikke kunne gjennomføres gjennom produktutformingen. Dette betyr at produsenten er ansvarlig for å gi informasjonen til en bruker for å betjene enheten i et sikkert nettverk, selv om produsenten ikke leverer nettverket.

Bruk en strategi for sikkerhetsbevisst design

Sikkerhetsstandarder for medisinsk utstyr er avgjørende for medisinsk-IoT og kroppsbårne enheter, men det er ingen enkel oppgave å oppfylle kravene. Den eneste måten å oppfylle sikkerhetskrav på er gjennom tilnærming med sikkerhetsbevisst design, som tilbyr flere fordeler, inkludert følgende:

- Effektiv og tidlig fjerning av sikkerhetsfeil

- Innebygd sikkerhet, i stedet for påbygd sikkerhet

- Redusert risiko for ansvar

- Mer robuste systemer

- Lavere kostnader

Hvordan implementere sikkerhetsbevisst design

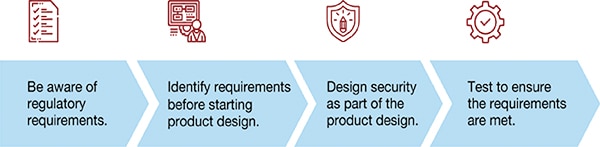

Skaff først kjennskap til myndighetskrav. Identifiser produktkrav før du starter med produktutforming. Design inn sikkerhet som en del av produktutformingen og test, så du sikrer at alle krav er oppfylt.

Figur 1: Hvordan implementere sikkerhetsbevisst design (Bildekilde: Voler Systems)

Figur 1: Hvordan implementere sikkerhetsbevisst design (Bildekilde: Voler Systems)

Å både identifisere og få tilstrekkelig kjennskap til myndighetskrav er bare halvparten av kampen.

Det bør også tas hensyn til følgende elementer når et medisinsk utstyr konstrueres:

- Teknologivalg. Bygger enheten på utprøvd teknologi?

- Svakheter ved teknologien. Har teknologiplattformen kjente ting som kan utnyttes?

- Systemdesign. Hvor er risikoene i systemet? Data i ro har andre sårbarheter enn data i bevegelse.

- Risikovurdering. Samlet risiko bør deles opp i individuelle poster, hver med den risiko og innsats som kreves.

- Kryptografi. Hvilket nivå av kryptografi er nødvendig? For høyt nivå krever mer strøm og mer tid.

- Kryptering. Kryptering er ikke bare å beskytte dataene med en krypteringsalgoritme. Håndtering av sikkerhetsnøkler er viktigere.

- Trusseldeteksjon. Hvordan kan man oppdage en trussel før noen skade blir gjort?

- Penetrasjonstesting. Ansett etiske hackere for å forsøke å gjøre et systemangrep.

- Utviklere. Er de involvert i trusselmodellering? Er de kjent med designorganisasjonens praksis for sikkerhetsbevisst design?

- Vedlikeholdsmulighet. Er krav til vedlikehold og verktøy for å måle det på plass?

- Innebygd personvern. Er personvern inkludert i designtilnærmingen (HIPAA og GDPR)?

- Ytterligere forbedringer. Hvordan kan kontinuerlig forbedring og enhetsutvikling implementeres? Sikkerhet vil bli mer utfordrende i løpet av produktets levetid.

For å lykkes med å implementere alle disse tiltakene, må du ansette egne IoT-ingeniører/utviklere eller pålitelige tredjepartskonsulenter. Voler ble for eksempel valgt til å utvikle XEEDA Wallet – verdens første maskinvarelommebok for kryptovaluta for smarttelefoner. Voler implementerte sikkerhetsbevisst design på hvert trinn i produktutviklingen og designet enheten med svært høy sikkerhet (EAL-nivå 5), ved hjelp av multifaktorautentisering, innebygde biometriske sikkerhetsfunksjoner og andre kritiske sikkerhetstiltak. Voler fullførte den utfordrende designen i tide – og på budsjett.

Konklusjon

Etter hvert som problemer med nettsikkerhet og personvern øker i helsetjenester, må sikkerhet gjøres til en topp designprioritet. Oppfyll FDA, CE og andre sikkerhetskrav for å sikre at enhetene er idiotsikre og unngå de kostbare og pinlige konsekvensene av sikkerhetsbrudd.

Voler kan bidra til å velge riktig sikkerhetsdesign for alle typer enheter og tilbyr ekspertveiledning om design og utvikling av neste generasjons IoT og kroppsbårne enheter (wearable devices). Voler bidrar også til å velge riktig teknologi og bestemme riktig kombinasjon av elektronikk for garantert sikkerhet og pålitelighet.

Planlegg en samtale med Voler for å sette deg mer inn i dette.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.